Hur är svenskarnas källkritiska förmåga?

Många svenskar har svårt att avgöra vad som är sant eller falskt på nätet, och fler män än kvinnor tenderar att dela samhällsnyheter utan att veta vem avsändaren är.

Få koll på AI

Vad är AI och hur används tekniken på olika ställen i samhället? Hur lär sig en AI och kan den tänka som en människa? Vad finns det för möjligheter och risker med datorer som blir allt mer självständiga? Här får du lära dig grunderna om AI – artificiell intelligens.

Hjälp oss att sprida kunskap

Vill du sprida kunskap om säkerhet på nätet? Beställ vår broschyr och sprid i ditt nätverk. Broschyren innehåller information om hur de vanligaste bedrägerierna går till och hur du kan skydda dig. Den är kostnadsfri och finns på svenska, engelska och arabiska. Läs mer och beställ här!

Svenskarna och AI

AI har fått mycket uppmärksamhet, bland annat för att ett flertal kraftfulla verktyg blivit tillgängliga för allmänheten. Allt fler funktioner i mobiltelefoner, datorsystem och på internet bygger också på AI och tekniken påverkar oss dagligen. Därför har vi valt att ställa frågor om AI i en kompletterande studie till huvudrapporten Svenskarna och internet.

Om Internetstiftelsen

Internetstiftelsen är en oberoende, affärsdriven och allmännyttig organisation, och vårt arbete präglas av hög kvalitet, hållbarhet och pålitlighet.

Vi ansvarar för internets svenska toppdomän .se och sköter drift och administration av toppdomänen .nu. Affärsverksamhetens intäkter finansierar en rad satsningar så som rapporten Svenskarna och internet, konferensen Internetdagarna och identitetsfederationer inom skola och sjukvård.

Ny undersökning tar tempen på svenskarnas källkritikförmåga

Många svenskar har svårt att avgöra vad som är sant eller falskt av det som skrivs om aktuella krig och konflikter på nätet, och fler män än kvinnor tenderar att dela samhällsnyheter utan att veta vem avsändaren är.

Eventkalendern

Kolla in event som är på gång hos Goto 10.

Jobba hos Internetstiftelsen

Här kan du se lediga tjänster hos oss.

Artiklar från Internetstiftelsen

Poddarna som sprider kunskap

Poddar har blivit ett folknöje och lyssnandet växer. Hälften av svenskarna lyssnar och mest populära är poddarna som fördjupar sig och berättar engagerande om viktiga frågor.

Hur går det med läsningen i Sverige?

Var tredje svensk internetanvändare läser inte böcker alls och läsförståelsen bland 15-åringar är sämre än på länge. Samtidigt är digitala böcker ett alternativ för många som annars har svårt att läsa.

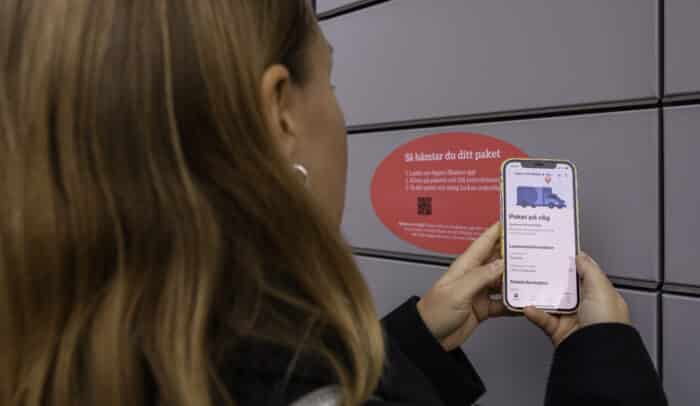

Var vaksam i julhandeln – bedragare lurar med paketbluffar

Bedragare utnyttjar julhandeln för att skapa falska nätbutiker och skicka bluff-sms om paketleveranser. Här är Internetstiftelsens tips på hur du kan skydda dig.

Digital kompetens

Att kunna hantera digitala verktyg och förstå hur de fungerar är idag en fråga om demokrati. Vi erbjuder utbildningsmaterial för alla som vill höja sin digitala kompetens, oavsett ålder och kunskapsnivå.

Digitala lektioner – inspirerande material för lärare

Möt kraven på digital kompetens i skolan med oss! Få ny inspiration genom att lyssna på vår podd eller undervisa med hjälp av våra färdiga lektioner – helt kostnadsfritt.

Bli en säkrare internetanvändare

Stärk din kunskap och bli säkrare på nätet med hjälp av våra snabbkurser. De lär dig bland annat hur du känner igen ett bluffmejl, hur du skyddar dig mot nätfiske och hur du skapar starka lösenord.

Barnen och internet

Många föräldrar har god kännedom om var deras barn befinner sig genom att följa platsdata från barnens mobiltelefon. De har däremot ofta en mycket begränsad insyn när barn utsätts för näthat, kränkningar eller får så kallade nudes (nakenbilder) skickade till sig.

Innovation för ett öppet internet

Ett öppet och fritt internet där kommunikation kan ske obehindrat är en grundförutsättning för yttrandefrihet och demokrati. Och för att internet ska fortsätta utvecklas är vi också med och driver och stödjer innovation och forskning.

Internetstiftelsen främjar öppna data

Genom att erbjuda forum för möten, lyfta fram goda exempel och kunskapsdelning bidrar vi till att förbättra utrullningen av öppna data i Sverige.

Internetstiftelsen stöttar olika projekt

Vi älskar internet – därför vill vi ta tillvara på idéer från företag, organisationer och privatpersoner som främjar internets utveckling.

Federationer – för säker identifiering

Identifiering genom lösenord är varken säkert eller praktiskt inom exempelvis skola och sjukvård. Här kan du läsa mer om varför federationer är en bra idé.

Säker och trygg på internet

Vi vill att alla ska kunna använda internet på ett medvetet och säkert sätt. Därför har vi flera olika satsningar för att stärka kunskapen kring bedrägerier, nätfiske, falska nyheter och andra frågor som rör säkerhet på nätet.

Internetkunskap om integritet

På internet är data värdefullt, men vill du verkligen dela med dig av allting? Integritet handlar om att veta vilka spår du lämnar på nätet, och att kunna bestämma vad andra får veta om dig.

Digitala lektioner om värdegrund

Öka dina elevers kunskap om de lagar och regler som skyddar, styr och reglerar den egna och andras närvaro på nätet. Lektionerna finns för alla stadier och är helt kostnadsfria.

I framkant inom DNS

DNS-Labs är Internetstiftelsens team för forskningssamarbeten och utveckling av nya lösningar inom domännamnssystemet, DNS. Se vad de jobbar med just nu på deras engelska sajt.